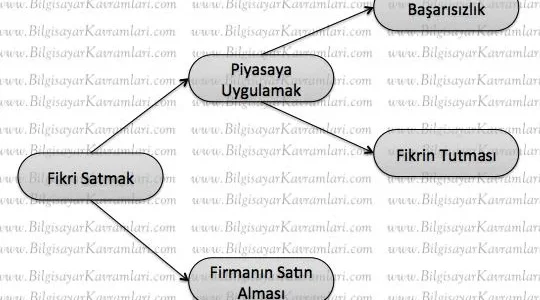

Karar Ağaçları (Decision Tree)

Yazan: Şadi Evren ŞEKER Bu yazının amacı, karar ağaçlarını (decision tree) anlatmaktır. Genelde bir karar varmak için çeşitli adımlardan oluşan sistemlerde bu adımların olasılıksal değerlerini bir çizge (şekil, graph) üzerinde ağaç (tree) kullanarak göstermek için kullanılırlar. Örneğin piyasada bize avantaj…

Veri Akış Madenciliği (Data Stream Mining)

Yazan: Şadi Evren ŞEKER Veri akış madenciliği (data stream mining) veri madenciliğinin, özel bir uygulaması olarak düşünülebilir. Bu yöntem basitçe akan bir verinin (streaming data) üzerinde çalışmakta ve bu veriden bir sonuç çıkararak bu veriyi işlemektedir. Örneğin sürekli yeni verilerin…

Active Learning (Faal Öğrenme)

Yazan : Şadi Evren ŞEKER Aktif öğrenme veya faal öğrenme şeklinde Türkçeye çevrilebilecek olan yaklaşım, bu yazının yayınladığı yer itibariyle (bilgisayarkavramlari.com) makine öğrenmesi altında geçen bir konudur (eğitim bilimlerinde de sanırım aynı başlık kullanılıyor). Makine öğrenmesinde, bir kavramın öğrenilmesi için…

POSIX Thread pthread kütüphanesi

Yazan : Şadi Evren ŞEKER Bilgisayar bilimlerinde geçen lif (thread, iplik, sicim) kavramının C dili ile kodlanabilmesi için genellikle UNIX türevi işletim sistemelerinde geliştirilen programlama kütüphanesidir. Kütüphane UNIX ortamında (ve dolayısıyla LINUX ortamında da ) POSIX kütüphanesi olarak geçmektedir ve…

Huffman Sıkıştırması

Yazan : Demet Gezer Huffman algoritması, bir veri kümesinde daha çok rastlanan sembolü daha düşük uzunluktaki kodla, daha az rastlanan sembolleri daha yüksek uzunluktaki kodlarla temsil etme mantığı üzerine kurulmuştur. Bir örnekten yola çıkacak olursak : Bilgisayar sistemlerinde her bir…

PGP (Pretty Good Privacy)

Hazırlayan : Korhan Sözen PGP Nedir? PGP Phil Zimmermann tarafından geliştirilmiş bir e-mail ve dosya şifreleme protokolüdür. IDEA, RSA, DSA, MD5, SHA-1 gibi şifreleme algoritmalarını bünyesinde barındırır. PGP protokolünün veri trafiğinin korunmasıyla bir ilgisi yoktur. PGP’nin amacı sadece dosya ve…

Digital Signature Transponder CipherDST 40 Algoritması

Hazırlayan : Mehmet Tülümen 1 . Digital Signature Transponder Nedir ? 2. DST Nasıl Ortaya Çıktı Ve Nerelerde Kullanılıyor ? 3. DST’ nin Çalışma Prensibi 4. DST’ nin Zayıf Yönleri 5. DST’ ye Saldırı 5.1. Tersine mühendislik 5.2. Anahtar Kırma…

Security Protocol Notation (Güvenlik Teşrifat Yazımı)

Yazan : Şadi Evren ŞEKER Bu yazının amacı, bilgisayar güvenliğinde kullanılan güvenlik teşrifat (protokol) yazımını (notation) açıklamaktır. Pek çok algoritmanın / protokolün (teşrifat) çalışmasını anlatırken standart bir gösterime gidilmiş ve bazı kurallar konulmuştur. Bu kurallara göre algoritmaları yazmak ve okumak…

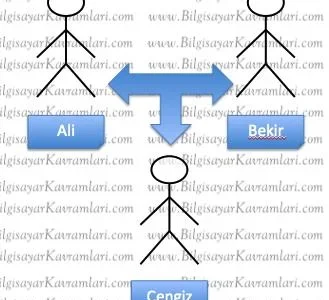

Lowe Saldırısı (Lowe Attack)

Yazan : Şadi Evren ŞEKER Literatürde Lowe Saldırısı (Lowe Attack) olarak geçmektedir ve 1995 yılında Gavin Lowe tarafından geliştirilmiştir. Problem aslında bir ortadaki kişi saldırısı (man in middle attack) çeşididir. Problem, basitçe Needham-Schroeder Protokolündeki bir açığa işaret eder ve çözümünü…

Web Madenciliği (Web Mining)

Web Madenciliği (Web Mining) Yazan : Şadi Evren ŞEKER Web madenciliği, veri madenciliğinin bir alt dalı olup web üzerindeki bilgileri işleyerek analiz etmeyi amaçlar. Temel olarak 3 grup altında incelenebilir: Web kullanım madenciliği Web içerik madenciliği Web yapı madenciliği Web…